Segmentação de Rede com VLANs: Eficiência e Segurança em Infraestruturas MikroTik, Cisco e Huawei

A segmentação de rede é um conceito essencial para garantir eficiência e segurança em infraestruturas empresariais. As VLANs (Virtual Local …

Read MoreNovo ataque ao Google Chrome rouba senhas de usuários

Um novo ataque cibernético, chamado Browser Syncjacking, está explorando extensões maliciosas do Google Chrome para capturar credenciais e dados sigilosos …

Read MoreDesempenho e Escalabilidade: Como Proteger Redes Complexas com Eficiência

No cenário atual da tecnologia, empresas de todos os tamanhos enfrentam desafios cada vez maiores para manter suas redes seguras …

Read MoreCaptive Portal no FortiGate: Segurança e Controle no Acesso à Rede

O que é o Captive Portal? O Captive Portal é um mecanismo de autenticação que controla o acesso a redes …

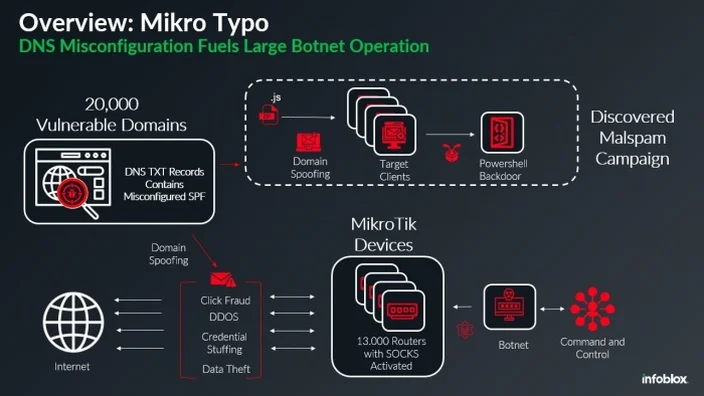

Read MoreBotnet: roteadores da MikroTik hackeados são usados para espalhar malware

Um recente ataque cibernético comprometeu cerca de 13 mil roteadores da MikroTik, transformando-os em parte de uma botnet usada para …

Read MoreBoas práticas para configuração de dispositivos de rede

Proteger sua rede é fundamental para garantir a integridade e a confidencialidade dos dados. Com os avanços tecnológicos e o …

Read More