Proteger sua rede é fundamental para garantir a integridade e a confidencialidade dos dados. Com os avanços tecnológicos e o aumento das ameaças digitais, as boas práticas de segurança se tornam indispensáveis para proteger os ativos de rede. Os dispositivos MikroTik, conhecidos por sua versatilidade e custo-benefício, são amplamente utilizados em diversas infraestruturas de TI. No entanto, para aproveitar ao máximo suas capacidades, é essencial implementar medidas de segurança adequadas. Aqui estão algumas práticas recomendadas para fortalecer a segurança dos dispositivos MikroTik:

1. Gerenciamento de Usuários

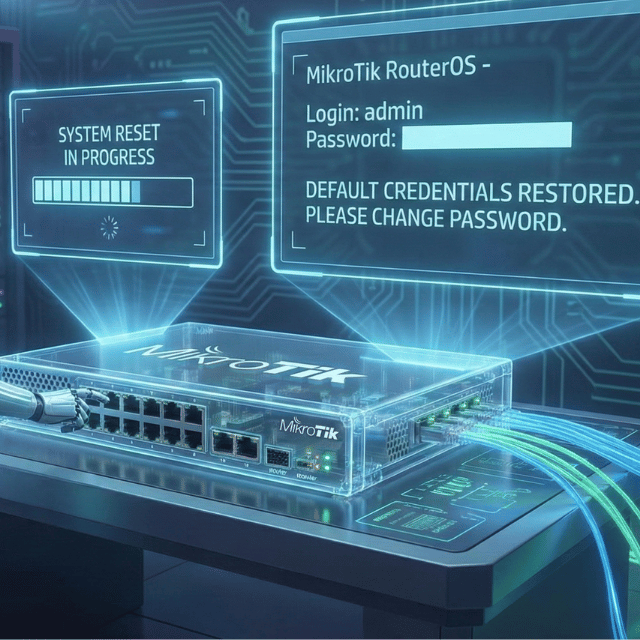

A gestão correta de usuários é o ponto de partida para uma configuração segura. É comum que dispositivos de rede venham com um usuário padrão, como o ‘admin’, que pode ser facilmente explorado por atacantes.

Criação de Usuários Seguros: Evite utilizar o usuário padrão ‘admin’. Crie um novo usuário com privilégios administrativos e atribua uma senha forte. Uma boa prática é usar senhas que combinam letras maiúsculas, minúsculas, números e caracteres especiais, com pelo menos 12 caracteres de comprimento. Por exemplo, em vez de usar algo simples como “senha123”, opte por algo como “S3nh@F0rt3#2025”.

Remoção do Usuário Padrão: Após configurar o novo usuário, exclua o ‘admin’ para minimizar os riscos de acesso não autorizado. Isso elimina um alvo comum que hackers frequentemente exploram em ataques de força bruta.

2. Configuração de Portas de Serviço

As portas padrão são frequentemente alvos de scans automatizados realizados por invasores. Alterá-las e desabilitar serviços desnecessários reduz significativamente a superfície de ataque.

Desativação de Serviços Não Utilizados: Avalie quais serviços realmente são necessários para o funcionamento da sua rede. Serviços como ‘telnet’, ‘ftp’, e até mesmo o acesso web via ‘www-ssl’ podem ser desabilitados caso não sejam utilizados. Isso reduz a possibilidade de exploração de vulnerabilidades nesses protocolos.

Alteração de Portas Padrão: Modificar as portas padrão dos serviços ativos para números não convencionais torna a rede menos suscetível a tentativas de invasão baseadas em portas conhecidas. Por exemplo, altere a porta padrão do SSH (22) para algo como 2202.

3. Restrições de Acesso

Controlar quem pode acessar os serviços de gerenciamento é uma camada adicional de proteção que pode evitar muitos problemas.

Limitação por Endereço IP: Configure regras no firewall para permitir o acesso aos serviços de gerenciamento somente de endereços IP ou sub-redes específicas. Por exemplo, se o administrador acessar a rede apenas de um endereço IP fixo, configure o firewall para permitir conexões apenas desse IP.

Utilização de VPNs: Ao implementar VPNs para acessar os dispositivos MikroTik remotamente, você cria um túnel seguro que reduz a exposição da interface de gerenciamento na internet.

4. Atualizações de Firmware

Manter o firmware atualizado é uma das medidas mais eficazes contra vulnerabilidades conhecidas.

Importância das Atualizações: A MikroTik lança regularmente atualizações que corrigem bugs e vulnerabilidades. Certifique-se de monitorar essas atualizações e aplicar os patches assim que possível.

Uso de Repositórios Estáveis: Configure o dispositivo para utilizar o canal de atualizações estáveis, garantindo que você receba apenas versões testadas.

5. Configuração de Firewall

O firewall é a principal linha de defesa contra acessos indesejados.

Bloqueio de Scans de Portas: Configure regras para identificar e bloquear tentativas de escaneamento de portas. Um exemplo seria detectar múltiplas conexões TCP não concluídas vindas de um mesmo endereço IP em um curto período.

Implementação de Regras de Filtragem: Estabeleça regras que permitam apenas o tráfego essencial para o funcionamento da rede. Por exemplo, se um serviço não exige acesso externo, bloqueie conexões de entrada para a porta associada.

6. Monitoramento e Alertas

Um sistema bem configurado não é suficiente se não houver monitoramento ativo.

Logs Centralizados: Configure os dispositivos MikroTik para enviar logs para um servidor central. Isso facilita a análise de eventos e a identificação de possíveis incidentes de segurança.

Notificações em Tempo Real: Utilize ferramentas como scripts no MikroTik para enviar notificações por e-mail ou SMS em caso de eventos suspeitos, como várias tentativas de login falhadas.

7. Backup e Recuperação

A segurança não se limita à prevenção de ataques, mas também à recuperação de desastres.

Criação de Backups Regulares: Configure backups automáticos da configuração do dispositivo e armazene-os em local seguro. Certifique-se de que os backups sejam protegidos por senha.

Teste de Recuperação: Periodicamente, realize testes de restauração dos backups para garantir que eles funcionem corretamente em caso de necessidade.

8. Segurança Física

Embora muitas vezes ignorada, a segurança física também é crucial.

Controle de Acesso Físico: Certifique-se de que os dispositivos MikroTik estejam instalados em locais seguros, com acesso restrito apenas a pessoal autorizado.

Etiquetas e Identificação: Identifique claramente os equipamentos e mantenha um inventário atualizado. Isso ajuda a prevenir acessos não autorizados e facilita a gestão de ativos.

9. Educação e Treinamento

Por fim, a segurança de uma rede também depende do conhecimento de quem a administra.

Treinamento Regular: Invista no treinamento da equipe técnica para garantir que todos estejam cientes das melhores práticas de segurança e saibam como aplicá-las.

Participação em Comunidades: Participe de fóruns e grupos relacionados a MikroTik. Muitas vezes, vulnerabilidades e soluções são compartilhadas rapidamente por membros dessas comunidades.

Conclusão

Implementar práticas de segurança robustas em dispositivos MikroTik é essencial para proteger sua rede contra ameaças externas e internas. Desde a criação de usuários seguros até o monitoramento constante, cada medida desempenha um papel importante na construção de uma infraestrutura de TI confiável.

Seguir as práticas mencionadas acima não apenas fortalece a segurança dos dispositivos, mas também garante a continuidade e a confiabilidade das operações. Em um cenário digital em constante evolução, onde as ameaças cibernéticas se tornam cada vez mais sofisticadas, estar um passo à frente com uma abordagem proativa é crucial.

Lembre-se: a segurança é um processo contínuo, e não um evento único. Continuar aprendendo, monitorando e atualizando sua infraestrutura é a chave para manter sua rede segura e eficiente.